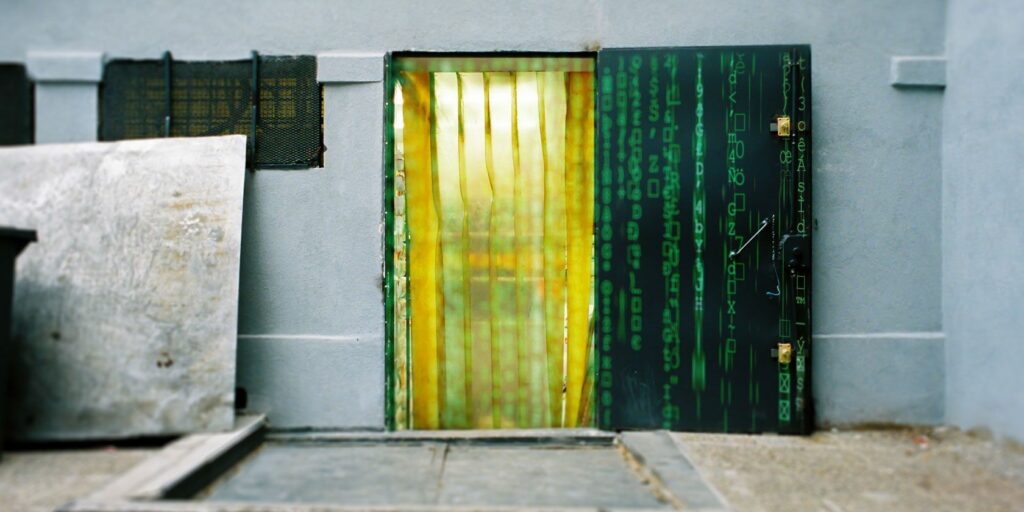

Qu’est-ce qu’une porte dérobée et à quoi sert-elle ?

Le monde de la technologie regorge de noms étranges, et « porte dérobée » en fait partie. Cependant, une porte dérobée peut affecter votre système bien plus qu’un nom idiot ne le suggère.

Voyons ce que sont les portes dérobées, ce qu’elles font et comment elles peuvent vous affecter.

Qu’est-ce qu’une porte dérobée ?

Imaginez que vous essayez d’assister à une fête exclusive. La seule façon d’être sur la « liste » est d’être sur la « liste » et vous savez que certains noms de vos célébrités préférées sont sur la liste ; malheureusement, ce n’est pas le cas.

Vous voulez entrer, alors vous regardez autour du manoir où se déroule la fête. Comme vous vous en doutez, la porte d’entrée est interdite. Des gardes du corps imposants et des caméras de sécurité surveillent le devant pour s’assurer que personne ne s’introduit dans la fête.

Heureusement, vous avez trouvé votre chemin à l’arrière du manoir. Ici, c’est beaucoup plus calme, le jardin est vide, il n’y a pas de gardes du corps, et il fait si noir que CCTV ne vous repèrera pas.

Vous vous faufilez dans le jardin et entrez par la porte arrière du manoir. Vous pouvez maintenant faire la fête sans être interrompu par la sécurité. Pendant que vous êtes ici, vous pouvez prendre quelques photos de vos célébrités préférées, entendre des commérages que le public n’entendra pas et même emporter quelques vaisselle chères.

Il s’agit d’une porte dérobée dans la terminologie informatique. C’est un moyen pour les intrus d’accéder au système sans passer par une route sécurisée. Étant donné que la porte dérobée est invisible pour les systèmes de sécurité de l’ordinateur, les victimes peuvent ne pas savoir qu’une porte dérobée est installée sur leur ordinateur.

Faire une vidéo du jour

Comment les pirates utilisent les portes dérobées

Bien sûr, si vous utilisez suffisamment la porte dérobée lors de futures fêtes, l’organisateur de la fête trouvera quelqu’un qui se faufile. Ce n’est qu’une question de temps avant que quelqu’un ne vous attrape par derrière, doublant la mise – donc si votre conseil devient viral parmi les fans enthousiastes.

Cependant, les portes dérobées numériques peuvent être plus difficiles à repérer. Oui, les pirates peuvent utiliser des portes dérobées pour casser, mais ils peuvent également être utilisés pour surveiller et copier des fichiers.

Lorsqu’ils sont utilisés à des fins d’espionnage, les agents malveillants utilisent des portails secrets pour accéder à distance aux systèmes. De là, ils peuvent cliquer et rechercher des informations sensibles sans laisser de trace. Ils n’ont peut-être même pas besoin d’interagir avec le système ; à la place, ils peuvent observer les utilisateurs faire des affaires et extraire des informations de cette façon.

Les portes dérobées sont également utiles pour dupliquer des données. Si cela est fait correctement, les données copiées ne laissent aucune trace, permettant aux attaquants d’obtenir des informations qui pourraient conduire à l’usurpation d’identité. Cela signifie que quelqu’un peut installer une porte dérobée sur son système et voler lentement ses données.

Enfin, les portes dérobées sont utiles si les pirates veulent faire des ravages. Ils peuvent utiliser des portes dérobées pour diffuser des charges utiles de logiciels malveillants sans alerter les systèmes de sécurité. Ainsi, les pirates sacrifient l’avantage furtif des portes dérobées en échange d’un temps plus facile pour déployer des attaques sur les systèmes.

Comment la porte dérobée est-elle apparue ?

Les portes dérobées existent de trois manières principales ; elles sont découvertes par des pirates, créées ou mises en œuvre par des développeurs.

1. Quand quelqu’un trouve une porte dérobée

Parfois, les pirates n’ont pas besoin de faire de travail pour créer une porte dérobée. Lorsque les développeurs ne prennent pas soin de sécuriser un port sur leur système, les pirates peuvent le trouver et le transformer en porte dérobée.

Les portes dérobées apparaissent dans une variété de logiciels de mise en réseau, mais les outils d’accès à distance sont particulièrement vulnérables. En effet, ils sont conçus pour permettre aux utilisateurs de se connecter et de contrôler le système. Si les pirates peuvent trouver un moyen d’accéder à un logiciel d’accès à distance sans informations d’identification, ils peuvent utiliser l’outil pour espionner ou saboter.

2. Quand les hackers créent des backdoors

Si les pirates ne parviennent pas à trouver une porte dérobée sur un système, ils peuvent choisir d’en créer une eux-mêmes. Pour ce faire, ils créent un tunnel entre leur ordinateur et l’ordinateur de la victime, qu’ils utilisent ensuite pour voler ou télécharger des données.

Pour mettre en place un tunnel, les pirates doivent inciter les victimes à créer un tunnel pour elles. Le moyen le plus efficace pour les pirates de le faire est de convaincre les utilisateurs que le téléchargement est en leur faveur.

Par exemple, les pirates peuvent distribuer de fausses applications qui prétendent faire quelque chose d’utile. Cette application peut ou non faire ce qu’elle prétend faire ; cependant, le fait est que les pirates l’associent à des programmes malveillants. Lorsque les utilisateurs l’installent, le code malveillant crée un tunnel vers l’ordinateur du pirate, créant ainsi une porte dérobée qu’il peut utiliser.

3. Lorsqu’un développeur installe une porte dérobée

Les applications les plus sinistres des portes dérobées surviennent lorsque les développeurs les implémentent eux-mêmes. Par exemple, les fabricants de produits installent des portes dérobées dans les systèmes afin de pouvoir les utiliser à tout moment.

Les développeurs créent ces portes dérobées pour plusieurs raisons. Les entreprises peuvent mettre en place des portes dérobées pour espionner leurs citoyens si un produit se retrouve sur les étagères d’une entreprise concurrente. De même, les développeurs peuvent ajouter une porte dérobée cachée afin que les forces de l’ordre puissent accéder au système et le surveiller.

Exemple de porte dérobée dans le monde réel

Un bon exemple d’un développeur ajoutant une porte dérobée est le cas de 2001 de Borland Interbase. À l’insu des utilisateurs d’Interbase, quelqu’un pouvait accéder au logiciel via Internet sur n’importe quelle plate-forme en utilisant un « compte principal ».

Il suffit d’entrer un nom d’utilisateur « politique » et un mot de passe « correct » pour accéder à n’importe quelle base de données. Les développeurs ont finalement supprimé cette porte dérobée.

Parfois, cependant, les pirates ne profitent pas des portes dérobées qu’ils trouvent ou créent. Au lieu de cela, ils vendront des informations sur le marché noir aux parties intéressées. Par exemple, un pirate informatique a gagné 1,5 million de dollars en deux ans en vendant des informations de porte dérobée, dont certaines ont conduit aux réseaux d’entreprises du Fortune 500.

Protégez-vous des portes dérobées

Bien qu’elles aient un drôle de nom, les portes dérobées ne sont pas une blague. Qu’un pirate informatique les crée ou qu’un développeur se faufile, ils peuvent faire beaucoup de dégâts.

Si vous souhaitez vous protéger des portes dérobées, consultez les meilleurs outils de sécurité informatique et antivirus.

A propos de l’auteur